Windows ServerでActive Directory Domain Contoller(以降AD DC)を構築した場合、最初から389番ポート経由でLDAP通信が行えるのだが、このままだと暗号化されていない(Active Directoryとして通信した場合はその手前で暗号化されているので問題ない)。 パケットキャプチャでLDAPのパスワードとかが丸見えになるので、これはよろしくない。 で、AD DCの場合だと最初からLDAPS(LDAP over SSL:636)がオープンになっているため、クライアント側でCA証明書がインポートされていれば、あとはドメインコントローラー側にサーバ証明書をインポートしてやればLDAPSでの通信が行えるようになる。

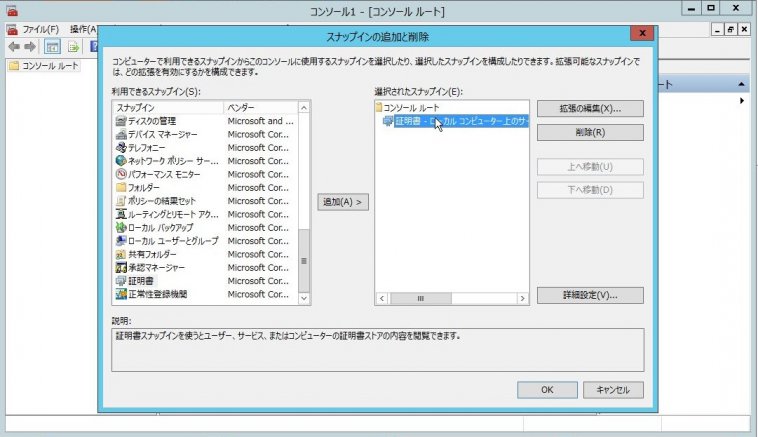

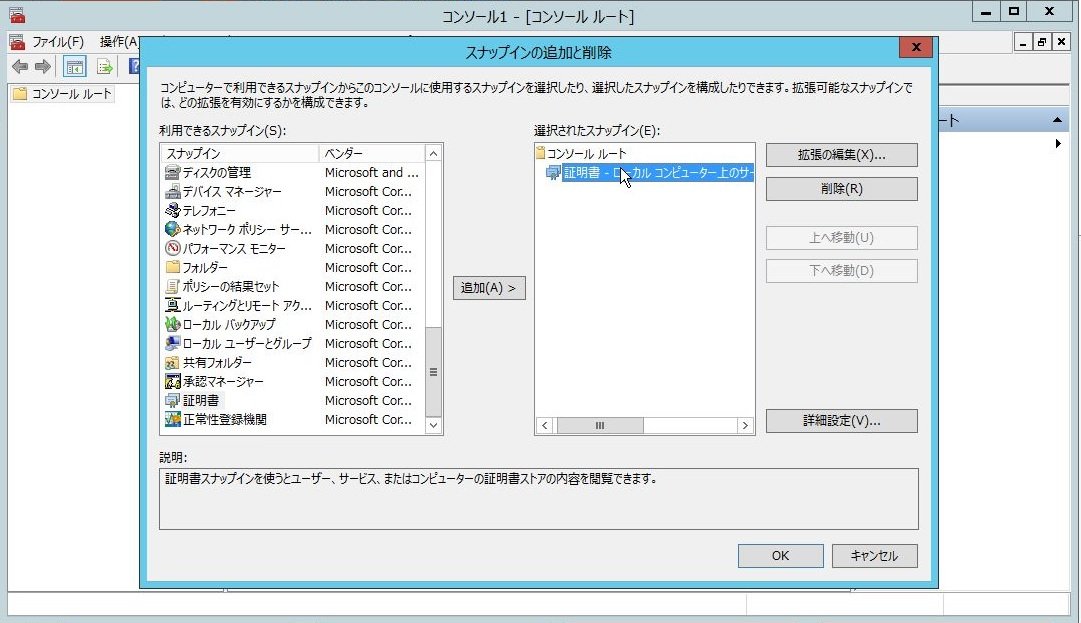

インポートは簡単で、秘密鍵+証明書のセットで.pfxファイルを作成(至極当たり前の話なのだが、インポート後にちゃんと秘密鍵とセットであることを確認すること)した後、mmcを起動して[スナップインの追加と削除]から証明書の[サービス]を選択し、[Active Directory Domain Service]を選択する。

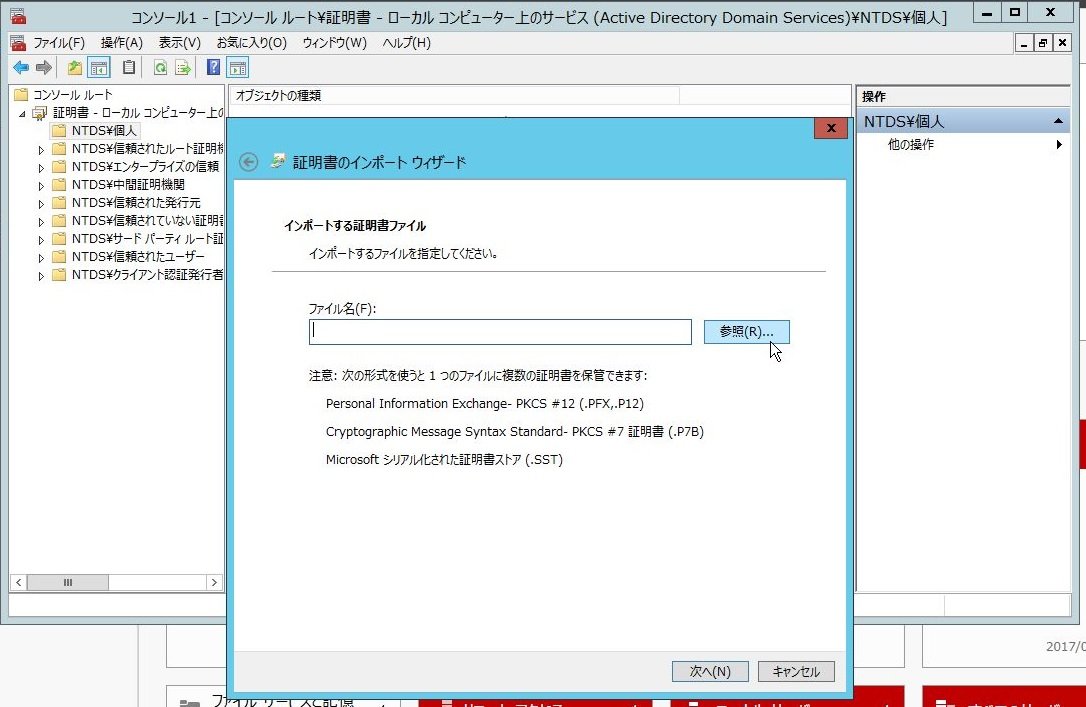

後は、「NTDS\個人」に対象の証明書をインポートしてやれば、LDAPSでの通信が行えるようになる。 特にサービスの再起動などはいらないようだ。