仕事とかでActive Directoryとかをいじったりするのだが、Windows ServerってPowerShellをリモートから操作できるようにしてないと、RDPでつなげてコマンドを打たなくてならず、色々とまどろっこしい事が多い。

RDPで接続したとしても、GUIでリストの確認ができるのならまだ納得感はあるのだけど…。

で、やはりちょっと面倒だったりするので、UNIX環境からリモートで一覧を取得してやることにしたのだが、どうもLDAPで管理されている日付データというのが「1601/01/01 00:00:00からの経過時間を100ナノ秒単位」で表しているようで、そのままだと正直わけ...

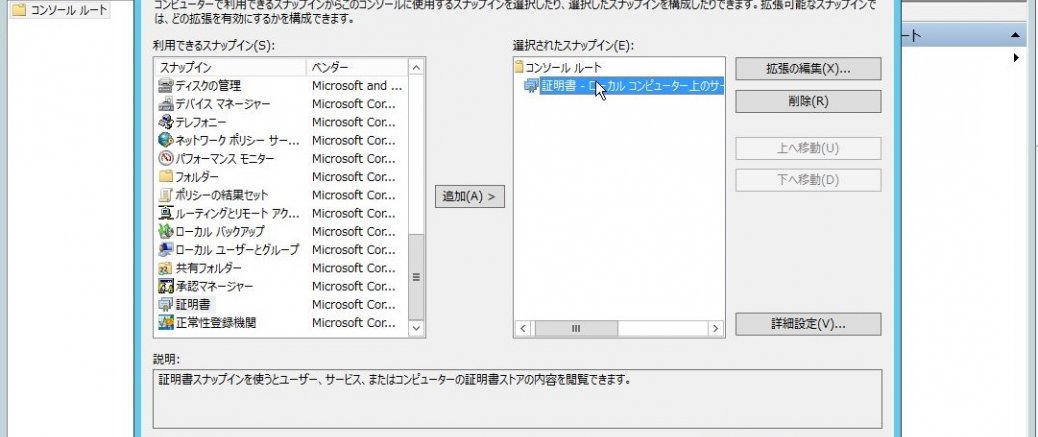

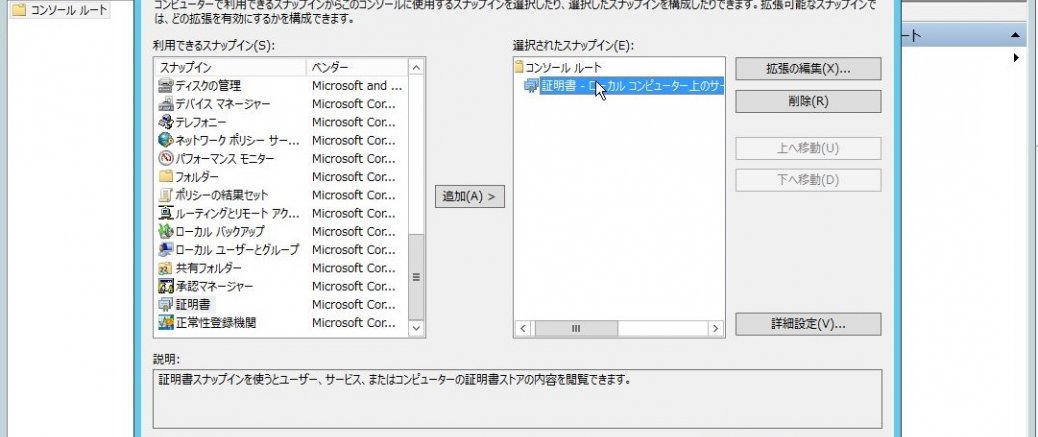

Windows ServerでActive Directory Domain Contoller(以降AD DC)を構築した場合、最初から389番ポート経由でLDAP通信が行えるのだが、このままだと暗号化されていない(Active Directoryとして通信した場合はその手前で暗号化されているので問題ない)。

パケットキャプチャでLDAPのパスワードとかが丸見えになるので、これはよろしくない。

で、AD DCの場合だと最初からLDAPS(LDAP over SSL:636)がオープンになっているため、クライアント側でCA証明書がインポートされていれば、あとはドメインコントローラー側にサーバ証明書をインポートしてやればLDAPSでの通信が行えるようになる。

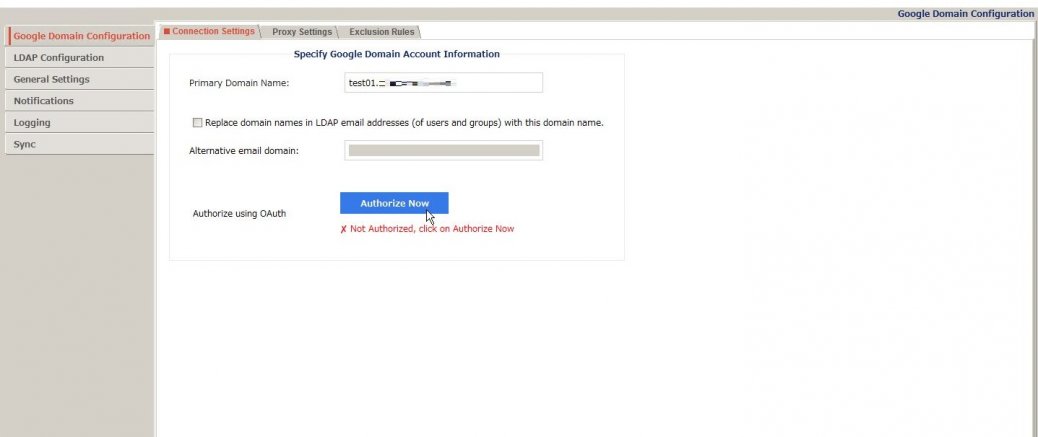

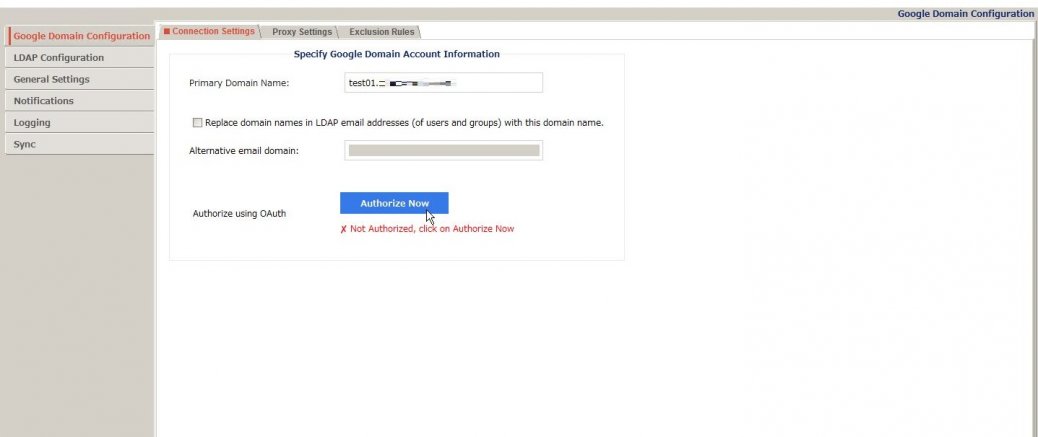

ローカルのActiveDirectoryサーバの情報をGSuite(GoogleApps)で利用する場合は、Googleの提供している「Google Cloud Directory Sync(GCDS)」をローカルADにインストールして利用することでアカウント情報の連携・同期が行えるようになる。

このとき注意したいのが、このツールではあくまでもアカウント情報の同期しかできないという点だ。

パスワード情報を同期する場合はこれとは別に「G Suite Password Sync(GSPS)」が必要になる。

まず、「Google Cloud Directory Sync(GCDS)」をリ...

今回は、Postfix+Dovecotで構築されたメールサーバで、ActiveDirectory連携についてを行う。

なお、当たり前だがメールサーバ側からADサーバと通信できる必要があるので、DMZ領域にいる場合でもそこの通信を開けないといけなかったり、クラウド上にメールサーバが建ってる場合はVPNで接続したりする必要がある。

ネットワーク周りから考えないとならず、諸々面倒くさいことこの上ない。

小規模なグループで用いるメールサーバであれば少人数なので普通にpamでローカルユーザで管理してID統合は行わないか、おとなしくGSuiteやOffice 365を使ったほうがいいだろう(これらには...

RundeckをActiveDirectoryと連携させるには、管理画面からではだめで設定ファイルを直接いじってやる必要がある。

また、基本的にはログイン権限のロールとしてADグループを指定するので、事前にAD側でグループを作成・ユーザを参加させておく必要がある(今回の例では、とりあえずドメインはadtest.localと仮定し、ログイン可能なグループを「rundeck_group」としてAD側で作成済とする)。

注意したい点としては、ActiveDirectory連携をただ設定すると既存のローカルユーザが使用できなくなる点だ。

これについては、MultiAuthの設定をしてやることで解決...

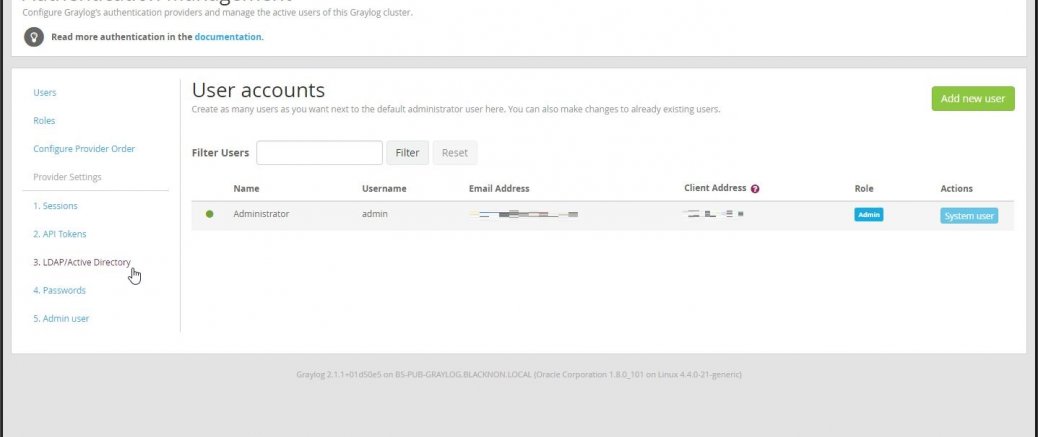

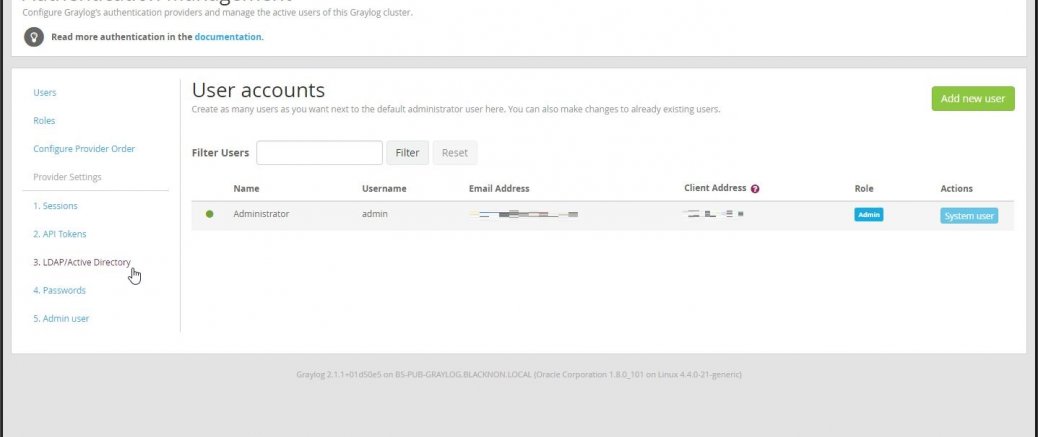

Graylogを社員に開放して、ある程度メンバーの権限で見れるようにするためにActive Directory連携をしたのでその設定の備忘。

設定は簡単で、上部メニューから[System] > [Authentication]を選択し、「3.LDAP/Active Directory」をクリックする。

あとは、LDAP/ActiveDirectoryの設定について各項目の入力をしていけばいい。

基本的には、ふつう...

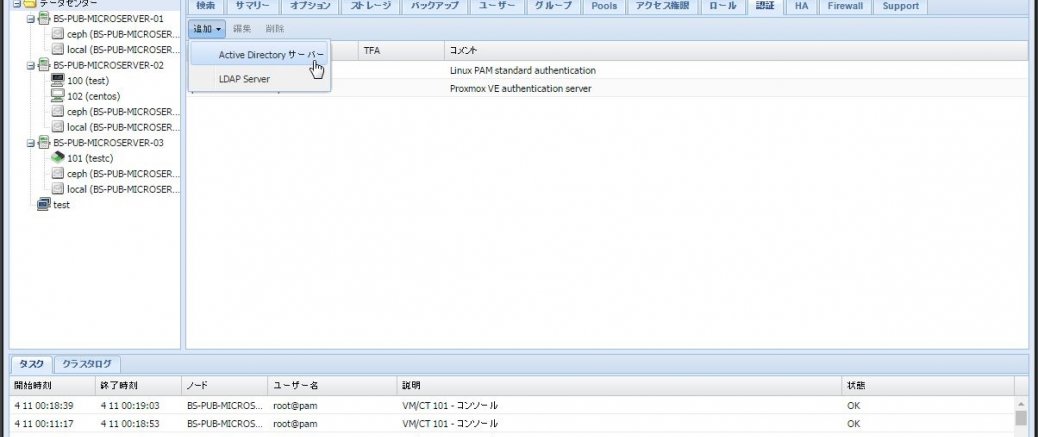

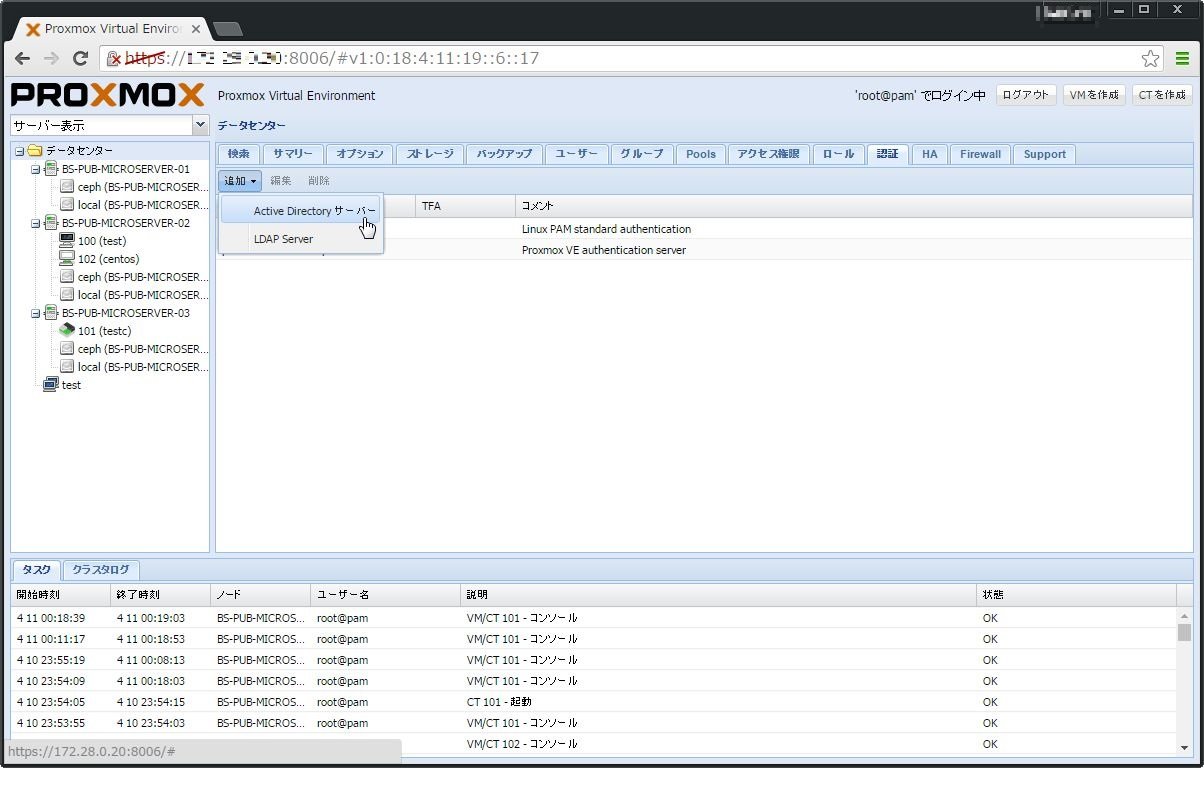

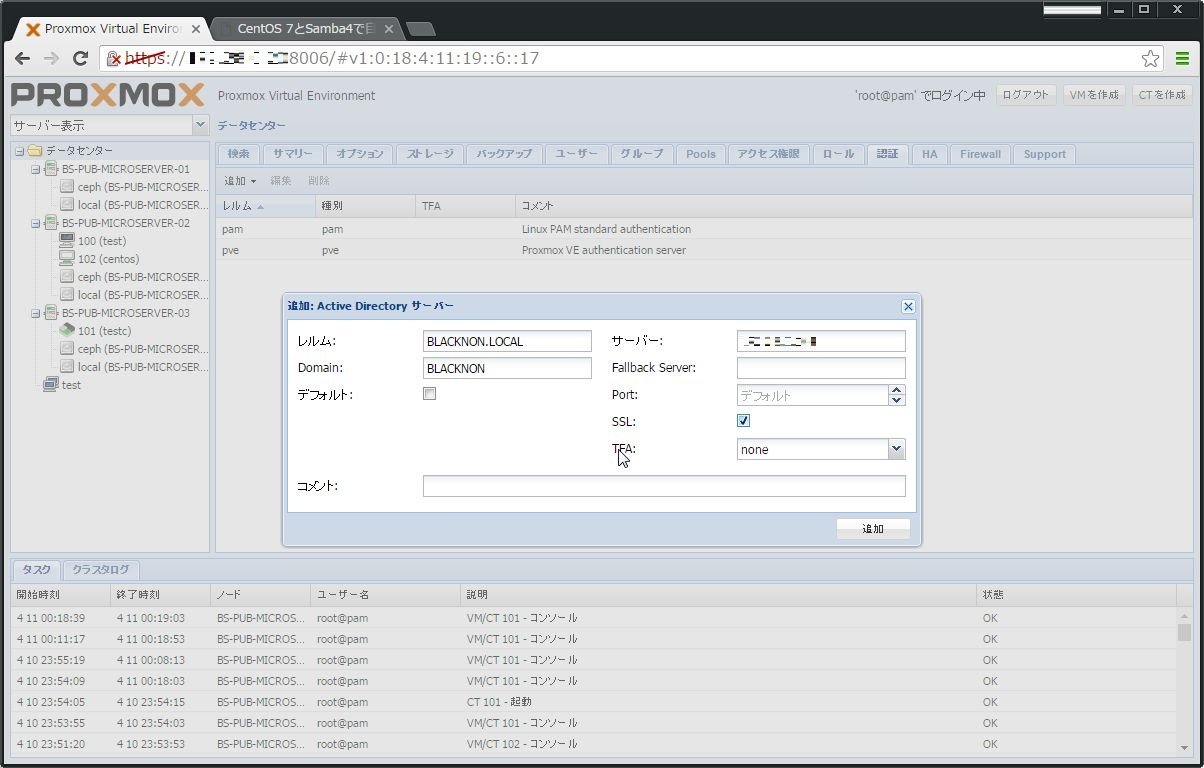

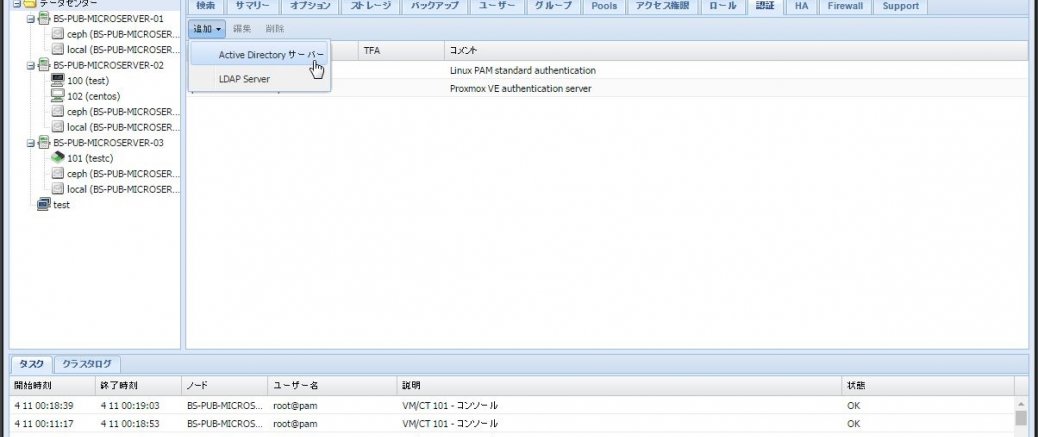

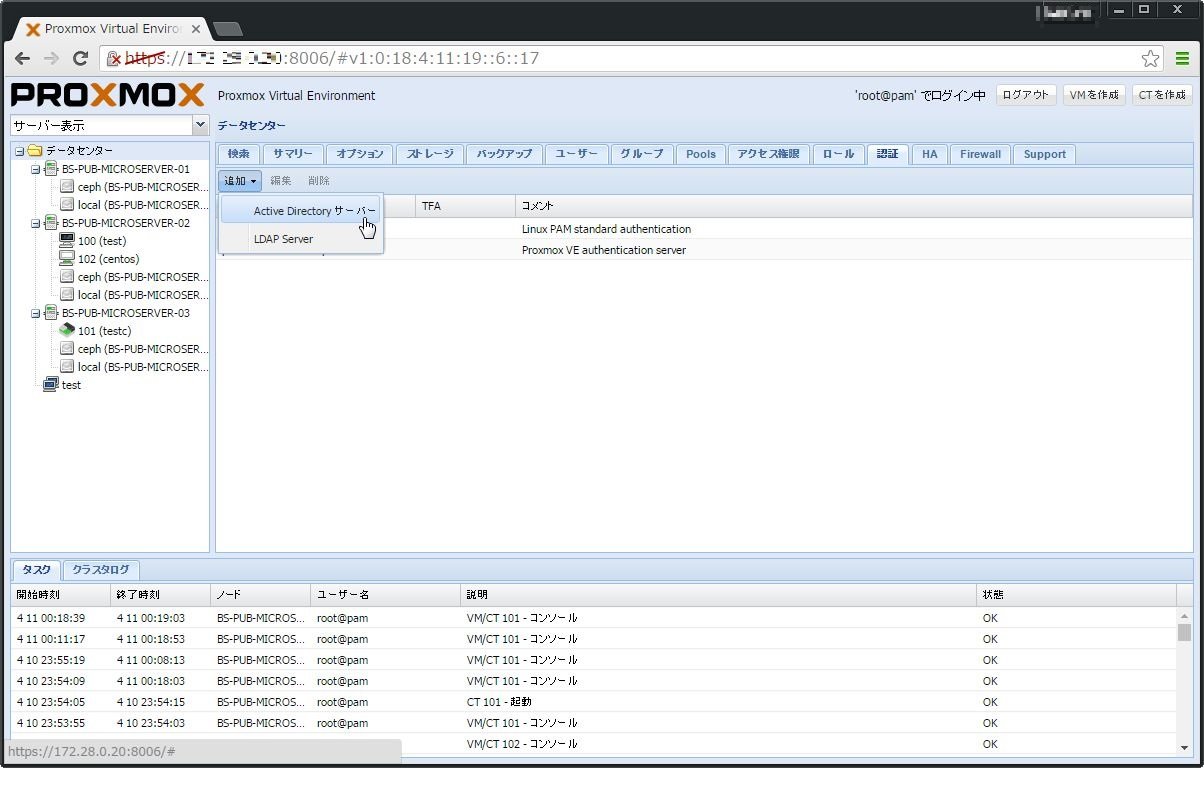

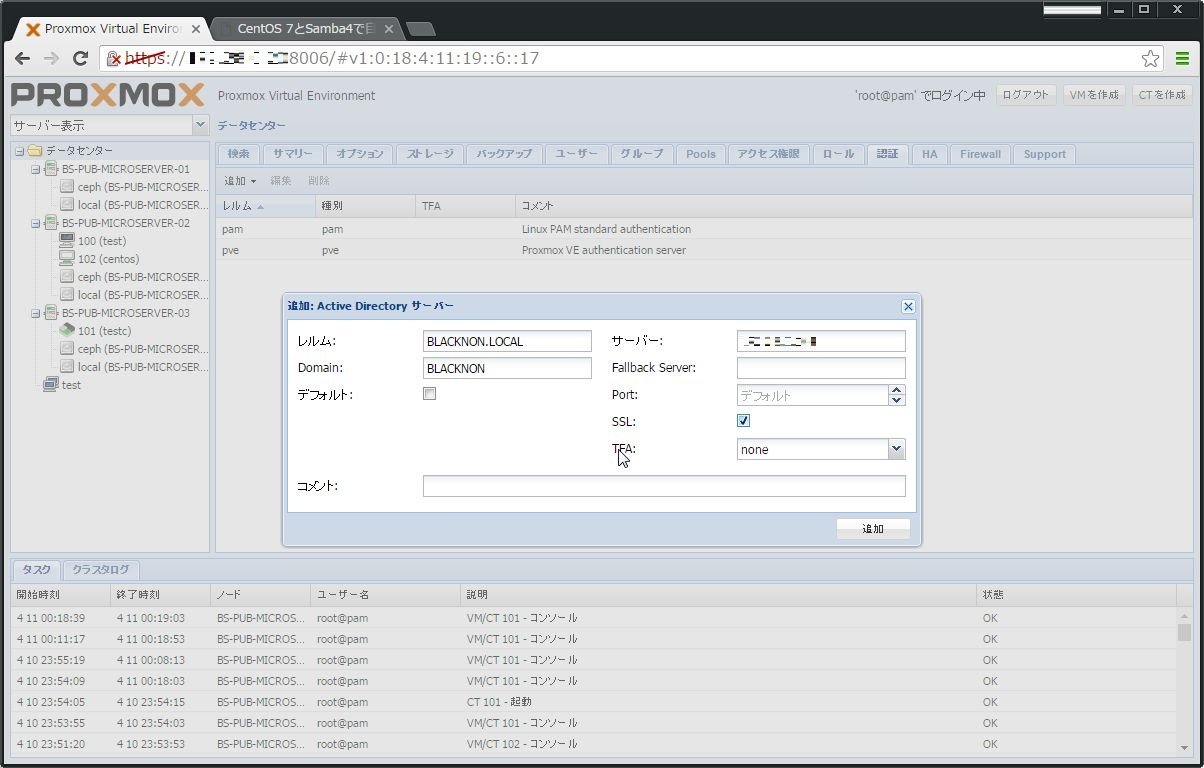

Proxmox VE 4.1ではWebGUIから設定してActive Directory連携を行わせる事が出来る。

今回は、CentOS 7 + Samba4で作成したDomain ContollerとProxmox VE 4.1でこの連携を行う。

連携設定は簡単。

まず、[データセンター] > [認証] > [追加]で、Active Directoryを選択する。

レルムやドメイン、DCサーバの情報などの環境情報を入力する。

で、ここまでで終わるのかな?と思ってたのだが、どうやらグループやその権限、グループに所属するユーザとしてADのユーザも作らないといけないらしい。...

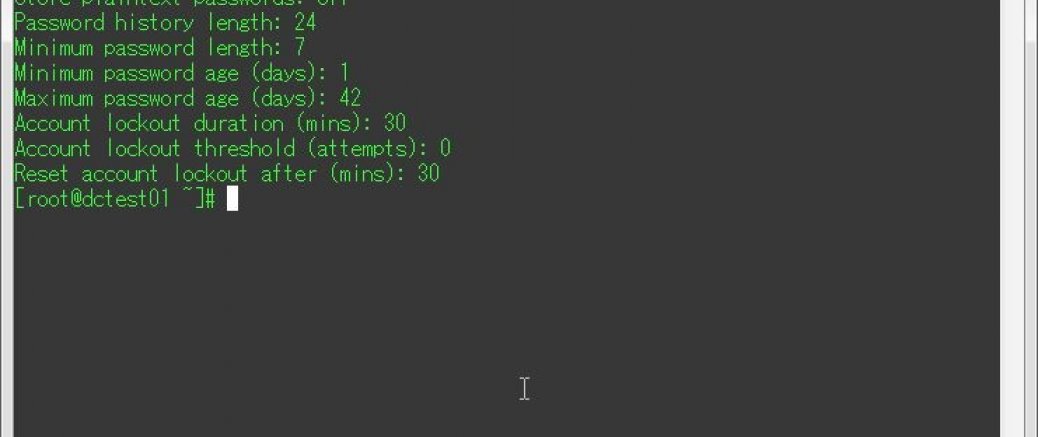

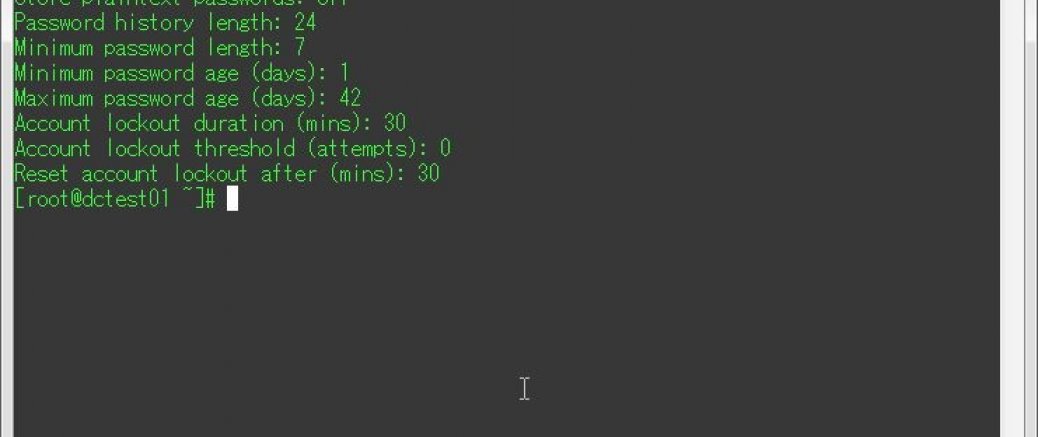

今回は、CentOS 7上で作成したドメインコントローラーで、パスワードのルールなどを管理するアカウントポリシーの設定を行う。

なお、Samba 4のドメインコントローラーでは一部(アカウントのロックアウトなど)の機能が正常に動作しないようなので、実質的にはパスワードポリシーのみとなっている。

1.Windows(クライアント)から管理する

Windows上からのパスワードポリシーの設定は、「グループポリシーの管理」から設定する。

まずは、「グループポリシーの管理」から、[フォレスト] > [ドメイン] > [管理するドメイン名] > [Default Domain Policy]...

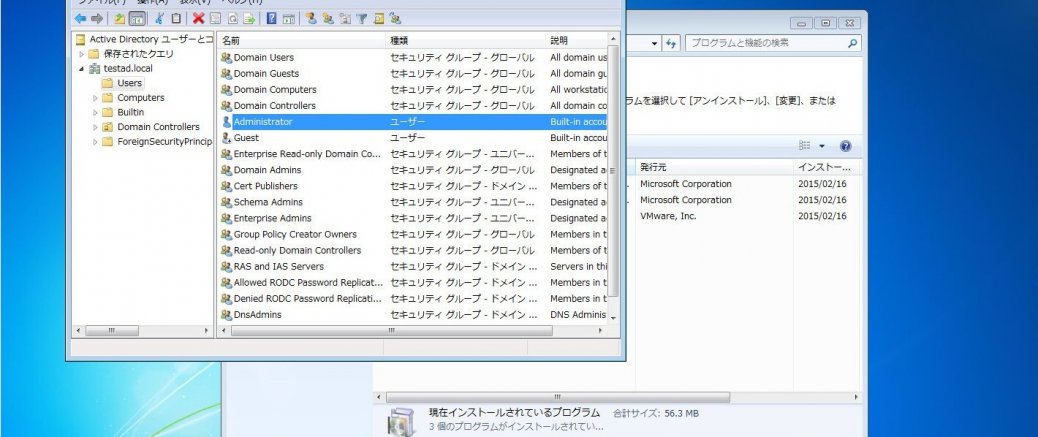

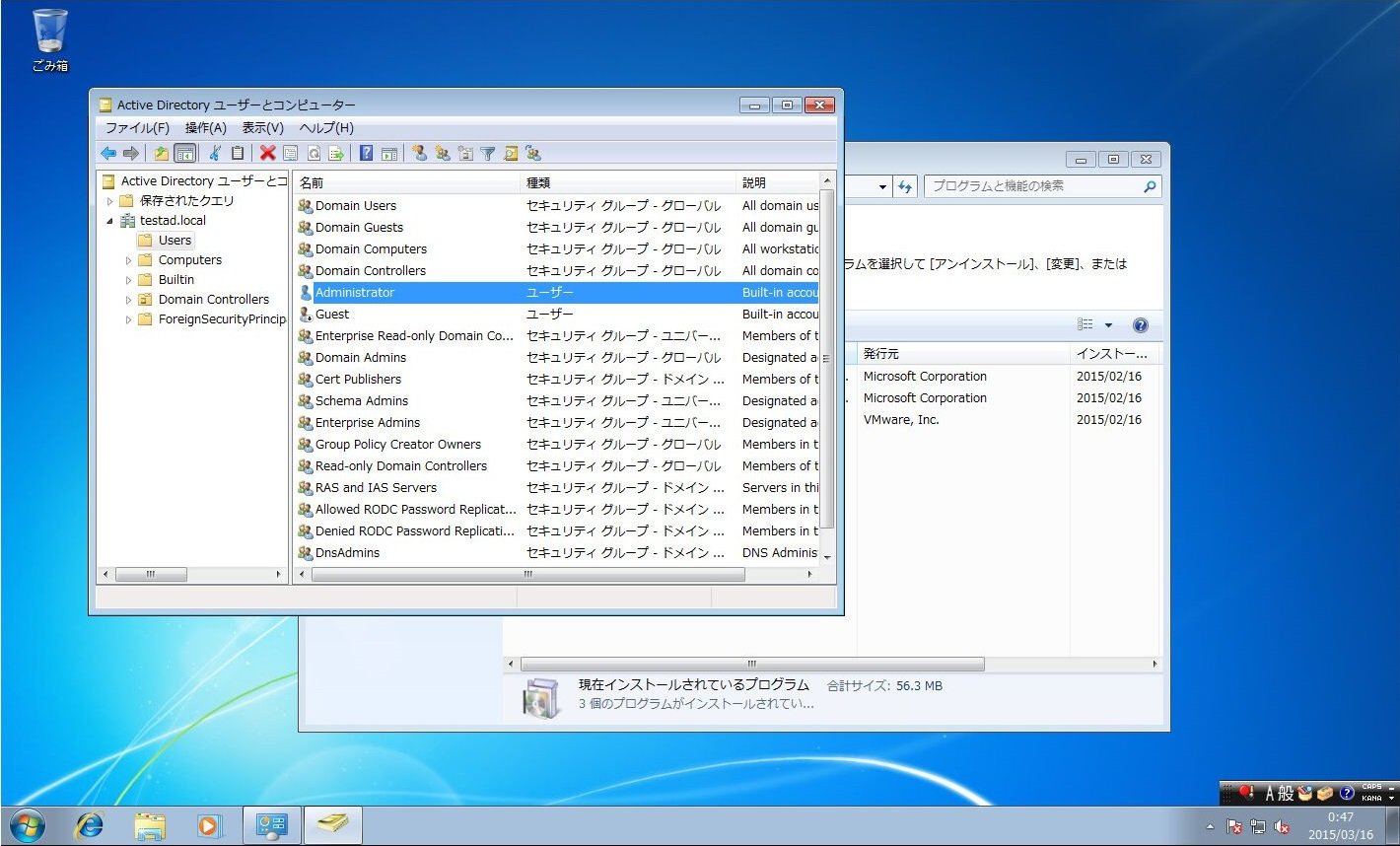

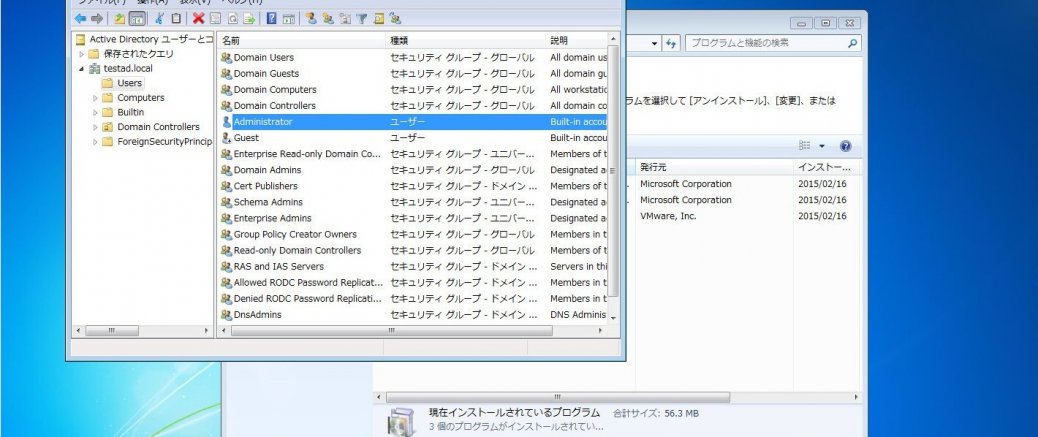

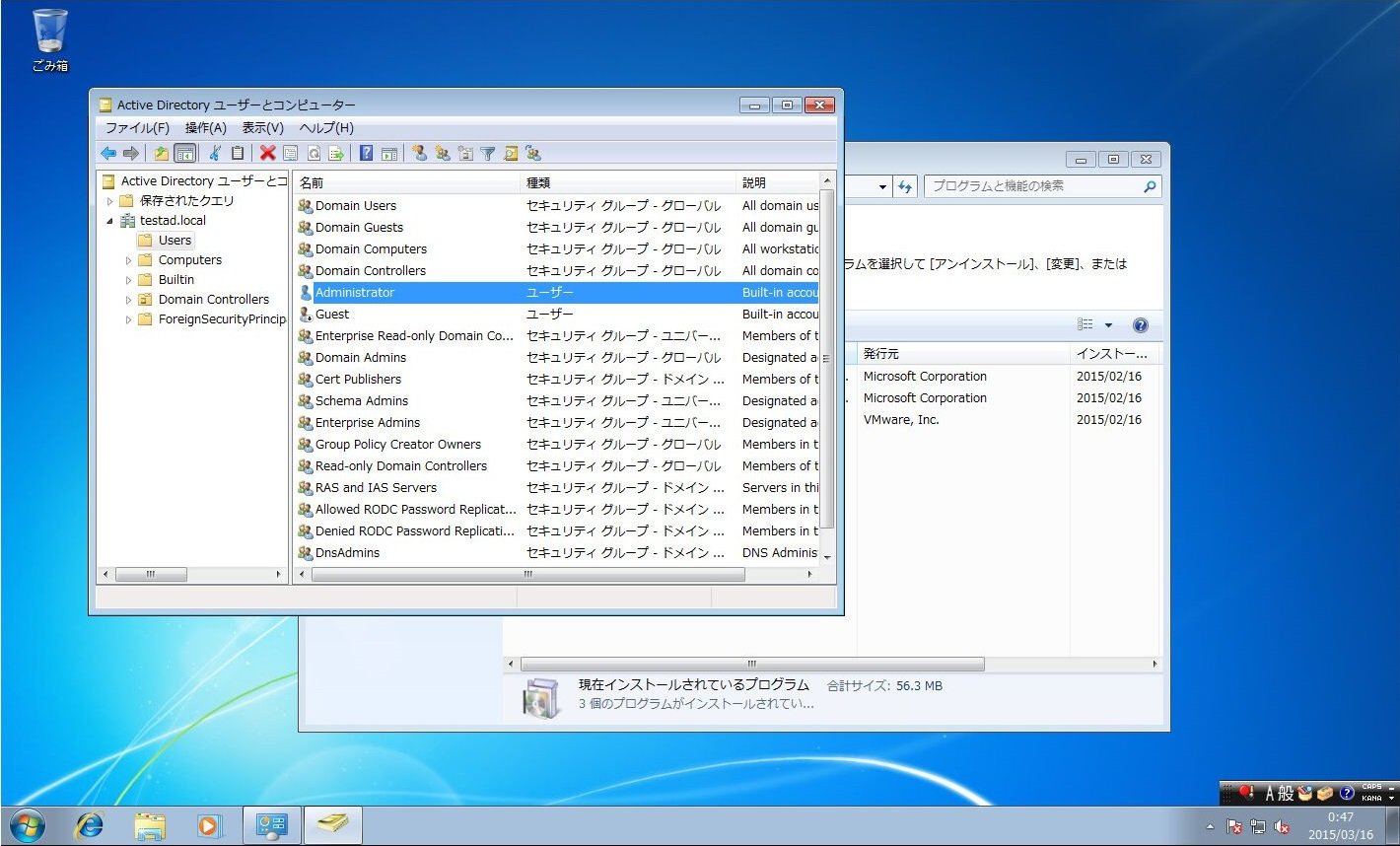

前回までで、Samba4で作られたドメインコントローラー、それをWindowsからGUIでリモート管理するリモートサーバ管理ツールまでを記述した。

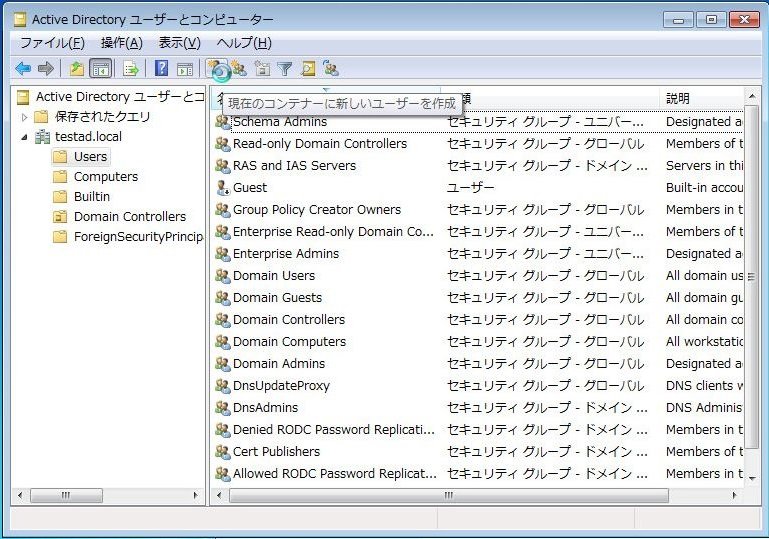

今回は、実際にユーザーの管理を行っていく。

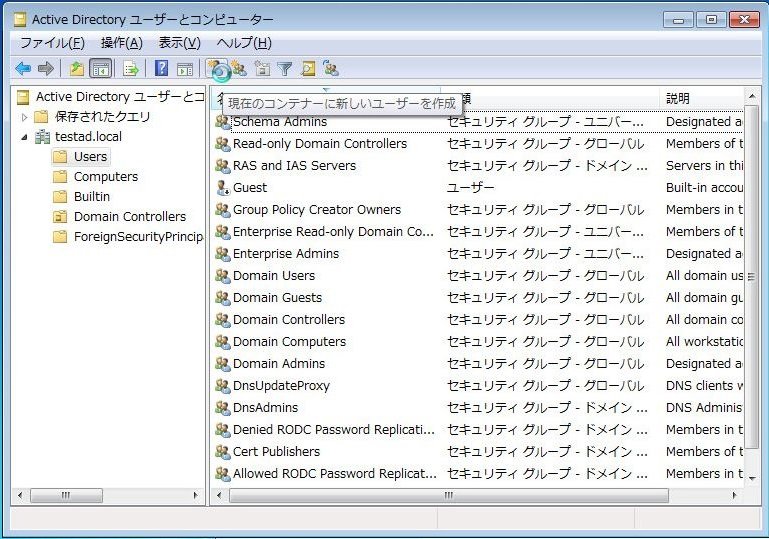

1.Windows(クライアント)から管理する

Windows上でのユーザー管理は、前回紹介したリモートサーバ管理ツールから行う。

GUIでの操作になるため、ここではユーザの作成にのみ触れるものとする。

といっても、何ら難しいものではない。

まず、ユーザーを追加したいコンテナ(ここでは、Users)を選択し、新規ユーザの作成ボタンを押下する。

ユーザの情報入力画面が表...

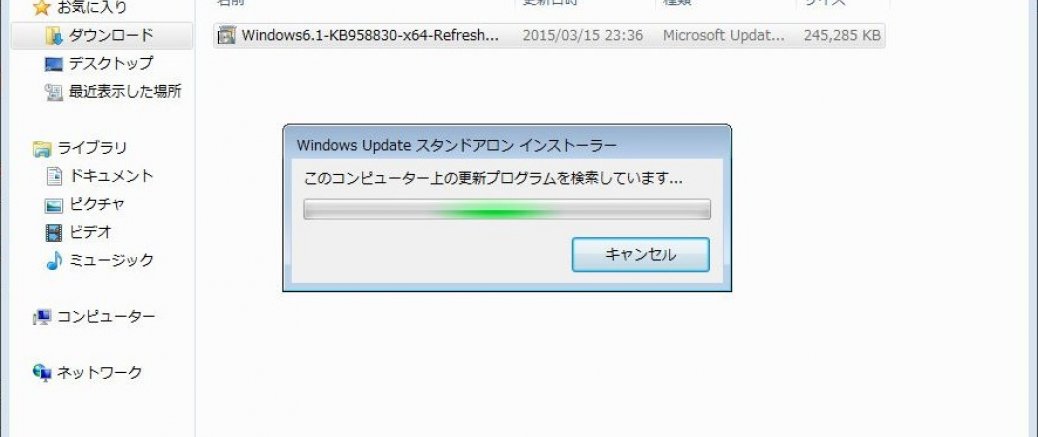

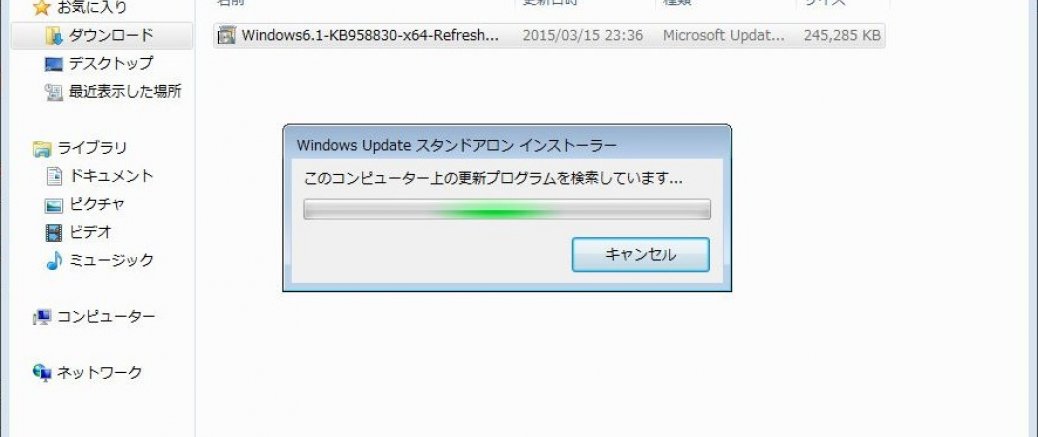

さて、前回CentOS 7上にSamba4を用いてドメインコントローラーを構築したが、今のままだとLinux上からしかActive Directoryの管理が出来ない。

そこで、管理を簡単にするために、クライアントであるWindows 7上にリモートサーバー管理ツール(Active Directory のドメインコントローラーに接続し、管理を行うソフトウェア)をインストールする。

前提条件としてインストールを行うクライアント機は対象ドメインにAdministratorユーザでログインしている必要がある。

1.インストーラーのダウンロード

まずは、リモートサーバー管理ツールのインス...

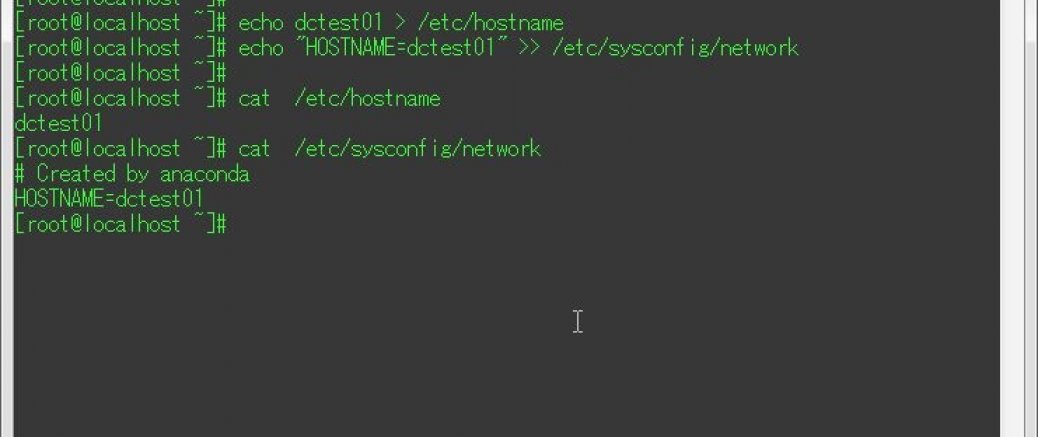

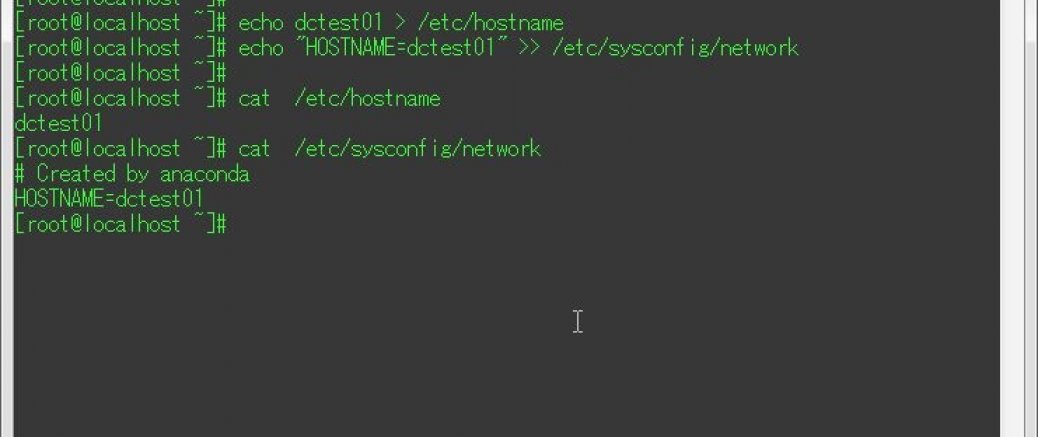

一定の規模を持つWindows環境を構築する上で、無くてはならないのがActive Directoryだ。

そのActive Directoryを使う上で欠かせないDomain Controllerだが、実はSamba 4で構築可能となったのだ。

今までのバージョンでは別途必要であったLDAPサーバやDNSサーバの導入も不要となっており、Samba 4でのDomain Contorllerでのドメインの連動テストにはMicrosoftも協力していることから、普通に利用する分には問題なく動作するだろう事が伺える。

それでは、早速インストールをしてみよう。なお、今回の構築・検証はこち...