Proxmox VEでは、動作しているVMへのアクセスに対し、Proxmox側でファイアウォールの管理ができるようになっている。

今回は、このファイアウォール機能を実際に動作させてみる。

Proxmoxのファイアウォール機能は、データセンターで管理する。

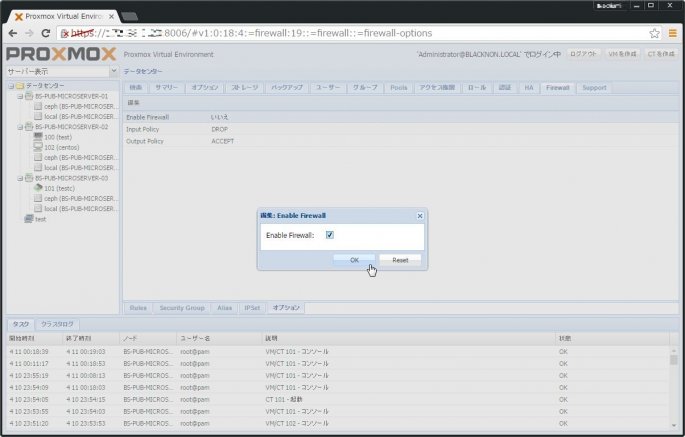

まず、データセンターを選択し[Firewall] > [オプション] で、[Enable Firewall] を「はい」に切り替える(チェックを入れる)。

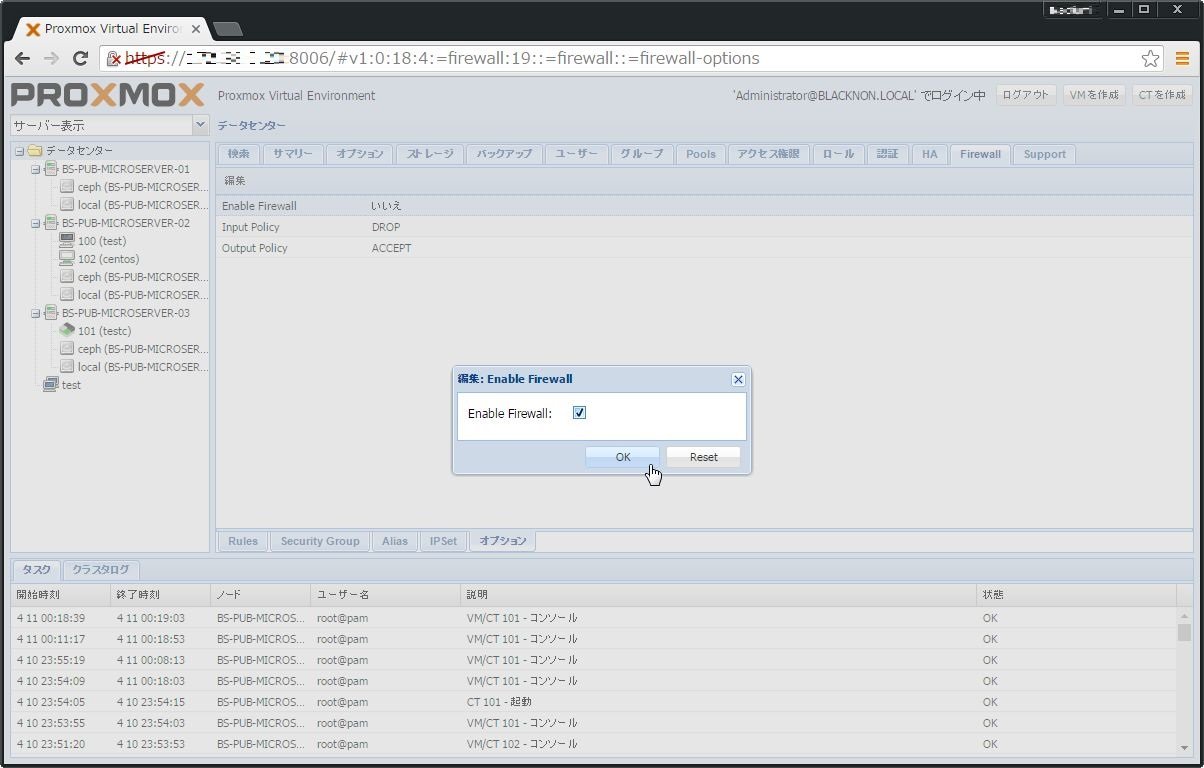

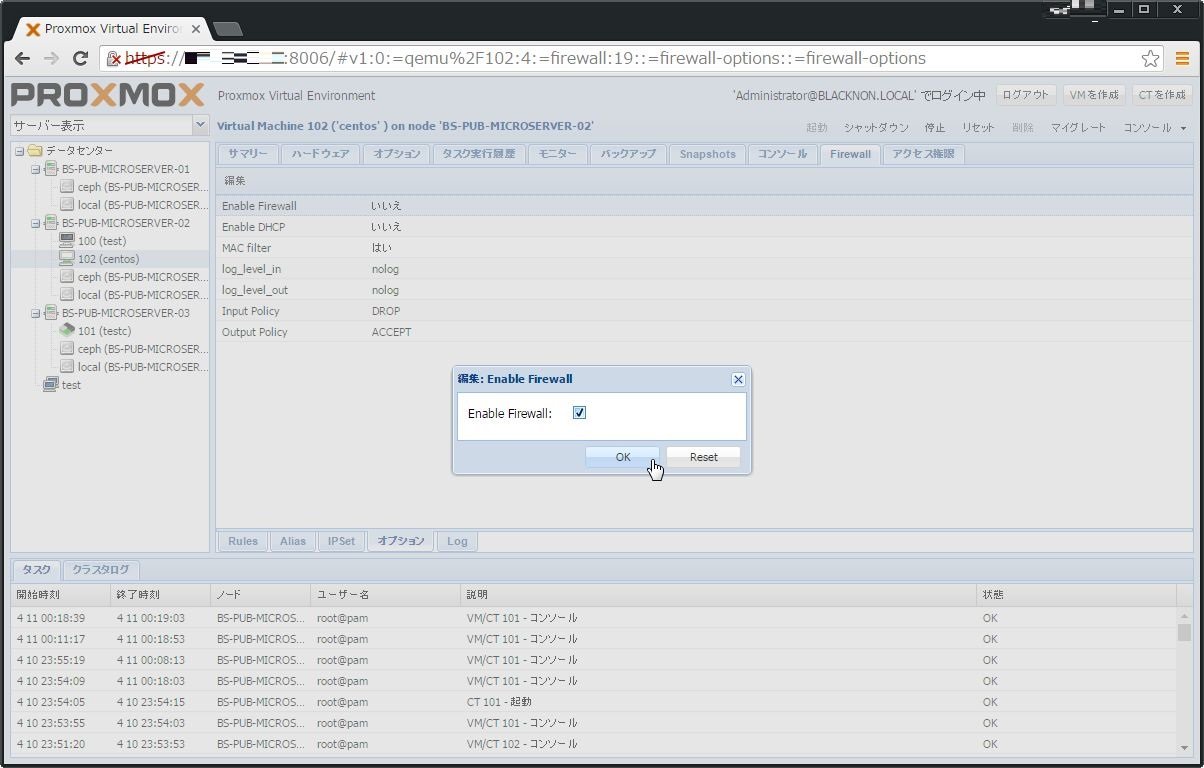

次に、ファイアウォールを動作させたいVMを選択し、[Firewall] > [オプション] で、[Enable Firewall] を「はい」に切り替える(チェックを入れる)。

その後、Rulesでルールの作成を行う。

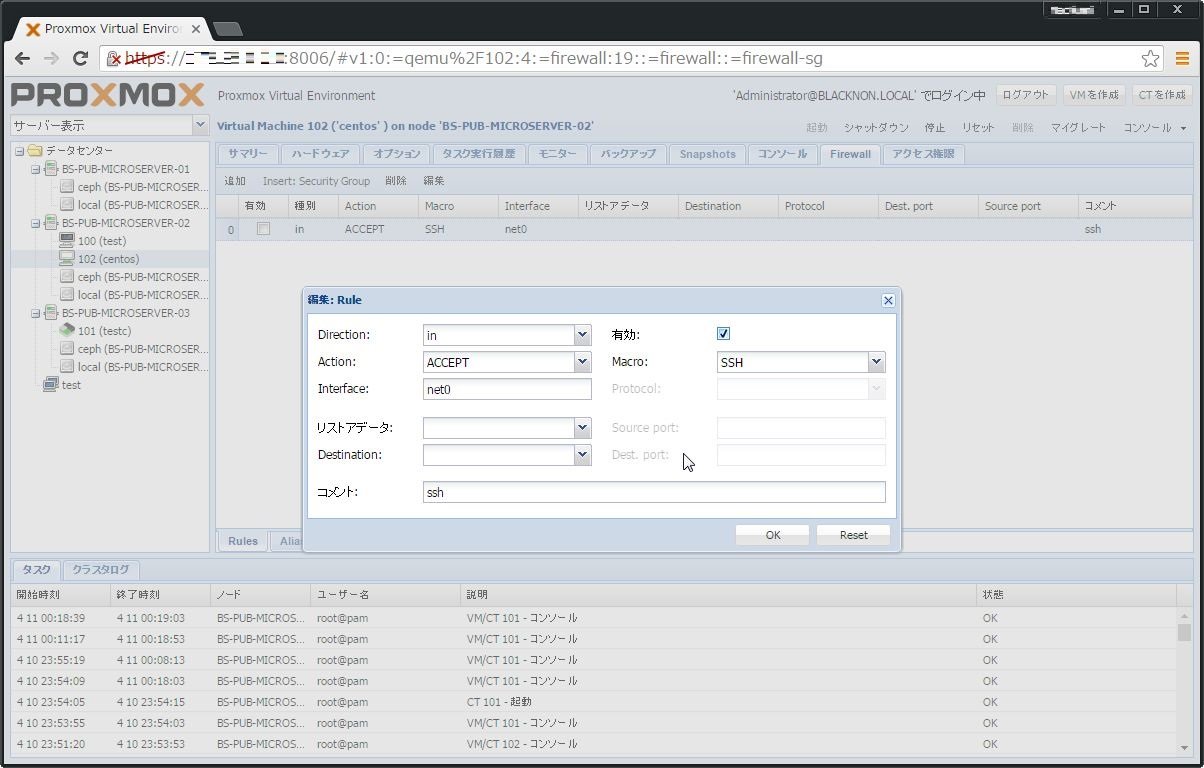

[Firewall] > [Rules] から、[追加] を選択し、ルールの作成を行う。

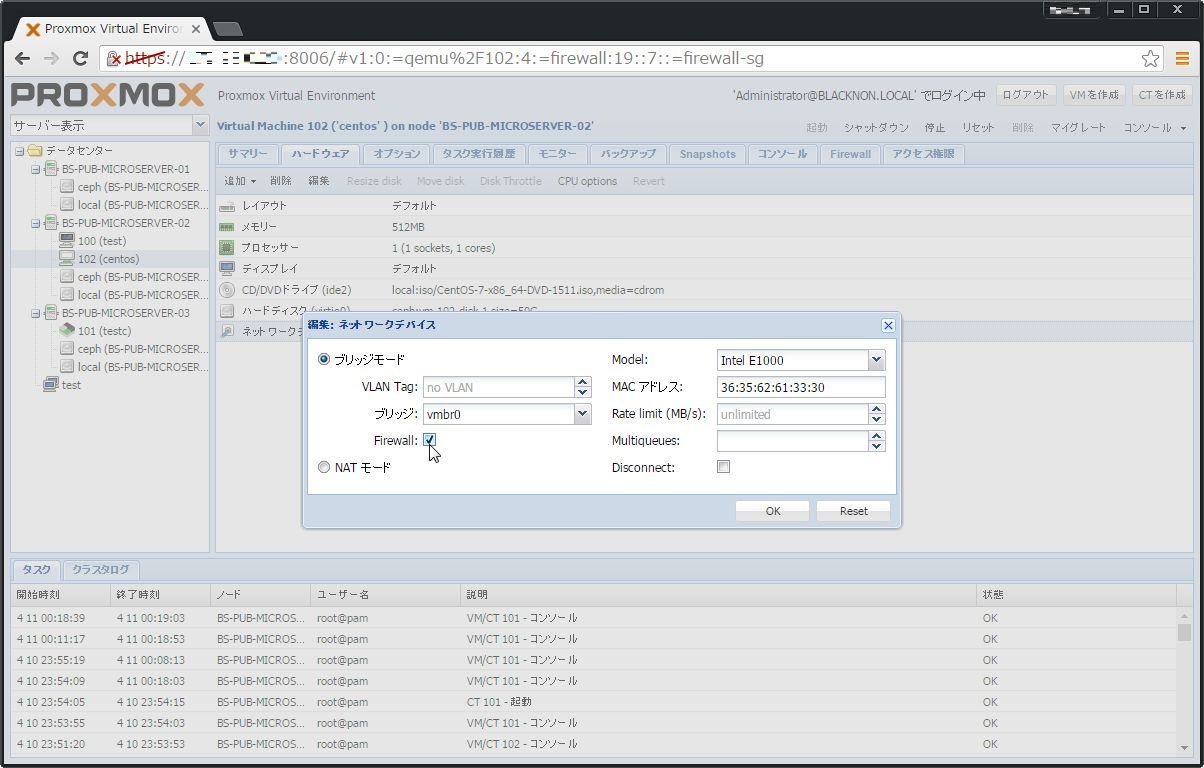

最後に、Rulesで対象としたインターフェイスでFirewallを有効にするだけだ。

これで、対象のポート以外への通信などは制限させることができる。

2016/09/27 追記

なお、日本語訳が間違っているのだが、「リストアデータ」とか書かれているのが送信元IPアドレス、「Destination」が送信先IPアドレスだ。

接続するネットワークを制限する(Alias/IPSet)

FWで接続を許可するネットワークを指定する際、Aliasやそれを束ねたIPSetを事前に定義しておくことも出来る。

Aliasは[Firewall] > [Alias] からCIDR形式で[追加]を、IPSetは[Firewal] > [IPSet] で[作成] からIPSetを作成し、作成したIPSetにAliasを追加することで作成出来る。

作成したAliasやIPSetは、FirewallのRule作成時にDestinationで設定してあげればよい。

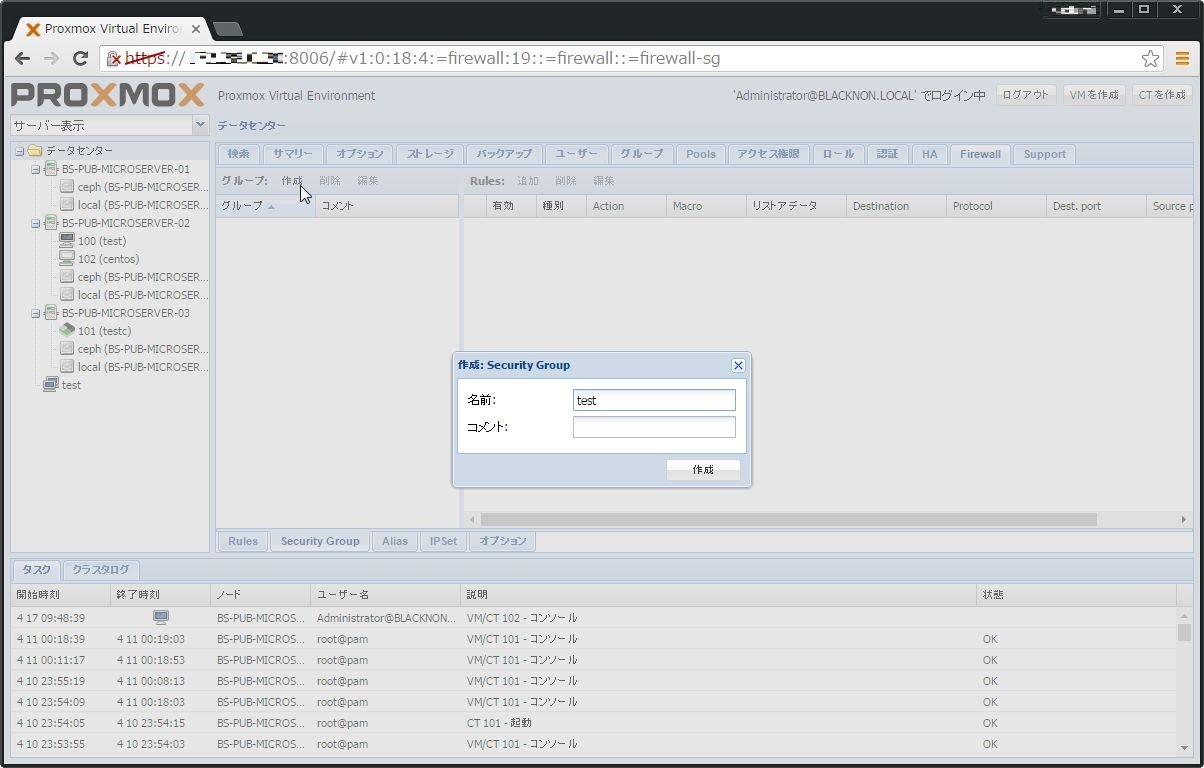

セキュリティグループを作成する

データセンター単位でセキュリティグループを作成しておくことで、後からVMを作成した際に簡単にFWの設定が行えるようになっている。

まず、[データセンター] > [Firewall] > [Secutiry Group] を選択し、グループを[作成]する。

グループを作成したら、Rulesを [追加] から追加する。

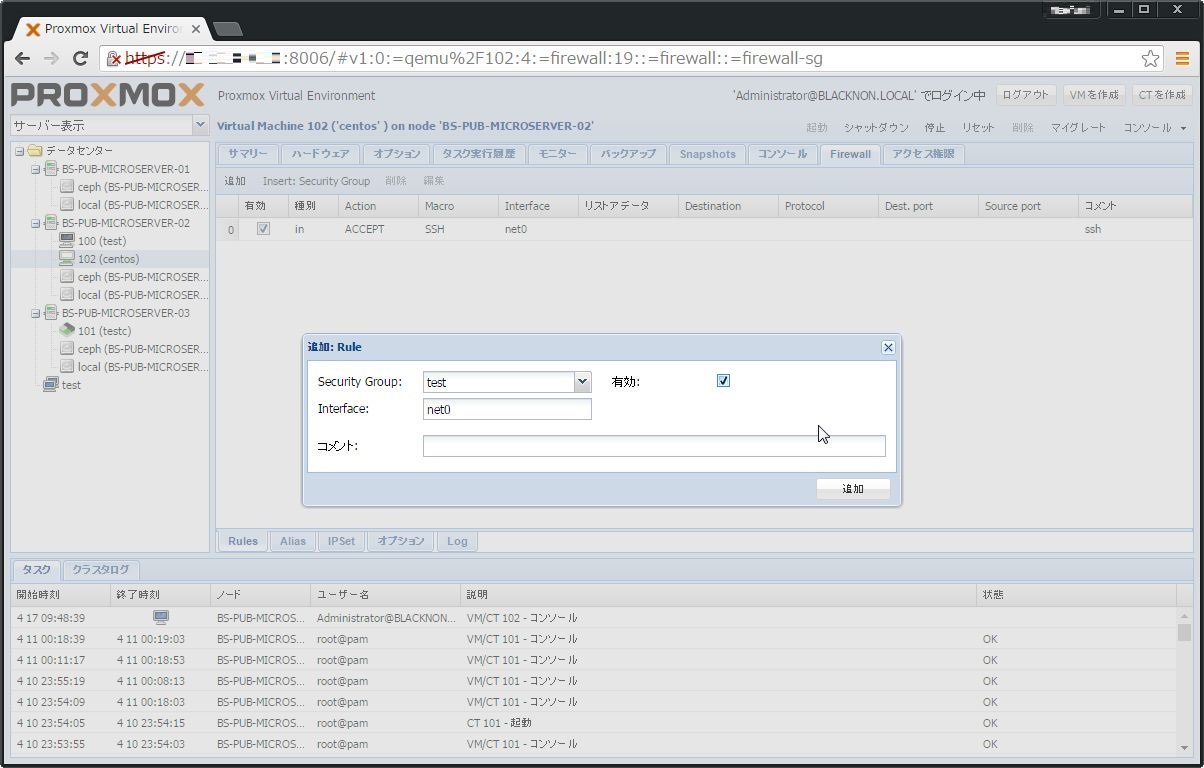

セキュリティグループを作成したら、そのセキュリティグループを適用したいVMを選択し、[Firewall] > [Rules] から [Insert: Security Group] で作成したセキュリティグループを追加する。

この時、適用するネットワークインターフェイスを設定すること。