Nmapを利用する際、root権限を渡したくないので一般ユーザでsudoもなしで実行できるようにしたいことがある。

そんなときは、まず以下のようにnmapのバイナリのグループと権限を変更する。

chgrp adm /usr/bin/nmap

chmod 750 /usr/bin/nmap

次に、setcapコマンドを実行するためにパッケージをインストールする。

sudo yum install libcap # RHEL系の場合

sudo apt-get install libcap2-bin # Debian/Ubuntu系の場合

今回は、先日導入したKvasirに、Nmapのスキャンデータを登録して結果を確認してみる。

1. 事前に取得したxmlファイルをインポートさせる

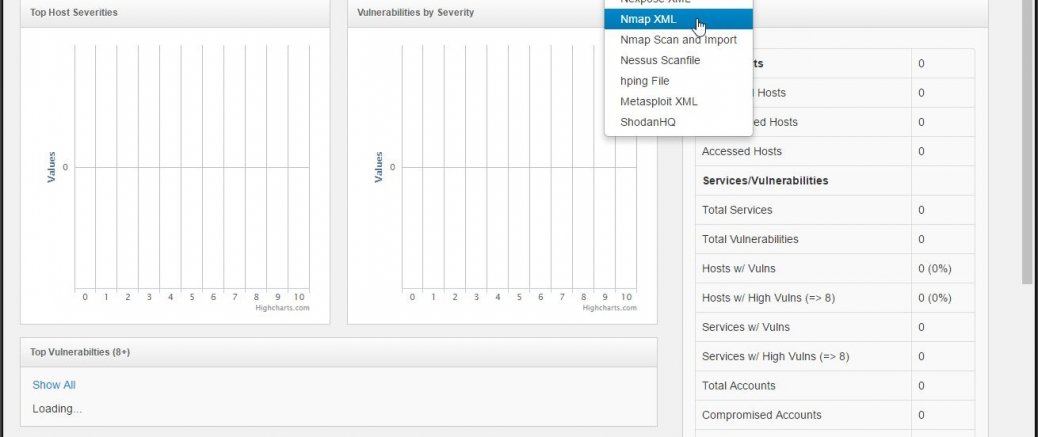

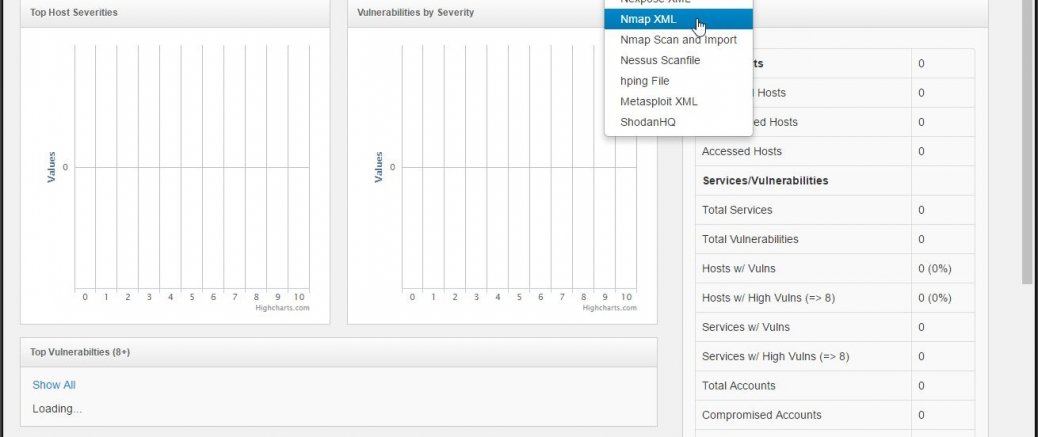

Kvasirサーバからアクセスできないサーバや事前に取得済みのNmapのXMLファイルがある場合、Webコンソールからインポートさせることができる。

NmapでのXMLファイルが必要な場合は、-oXオプションを付与することで取得できる。

例えば、以下のコマンドで取得可能だ。

nmap -v -A -oX $(date +%Y%m%d_%H%M%S)_nmapscan.xml 対象サーバ

xmlファイルが取得できたら、上部メニューよ...

LinuxやUNIXでよく利用するポートスキャン(ネットワークスキャン)コマンドといえば、nmapコマンドだ。

今回は、そんなnmapコマンドの覚えておきたい使い方について紹介する。

1.基本的な使い方

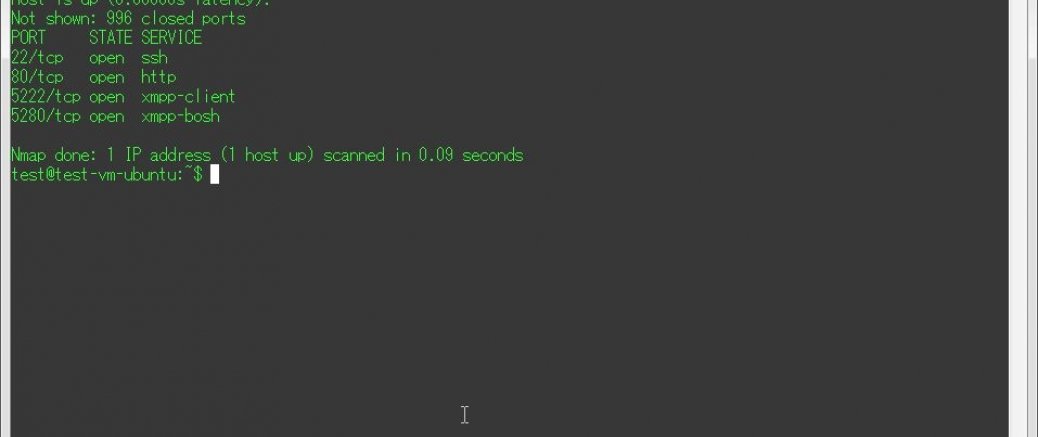

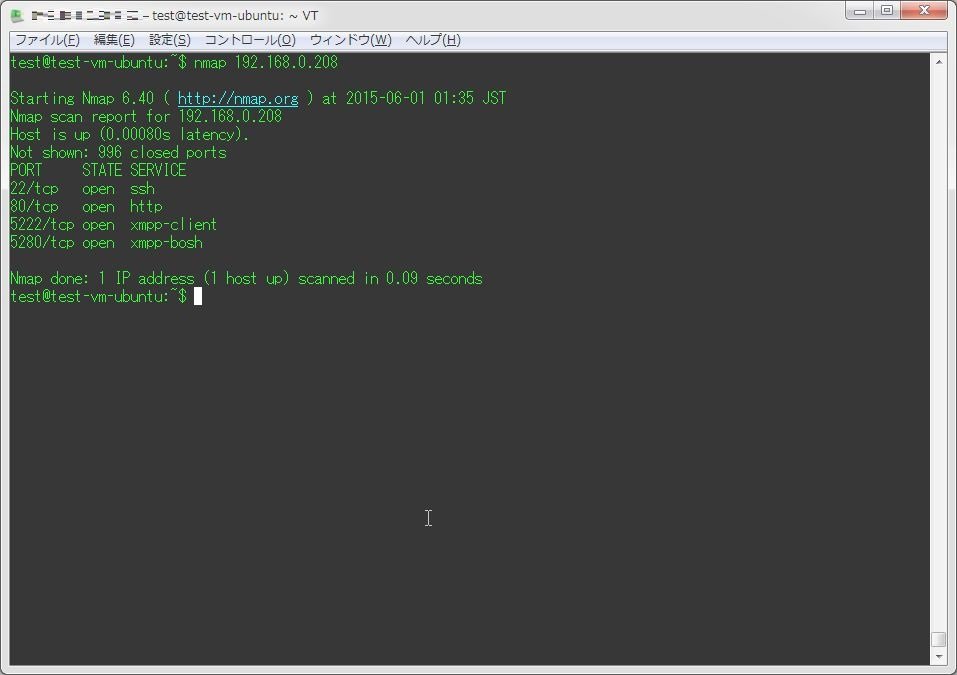

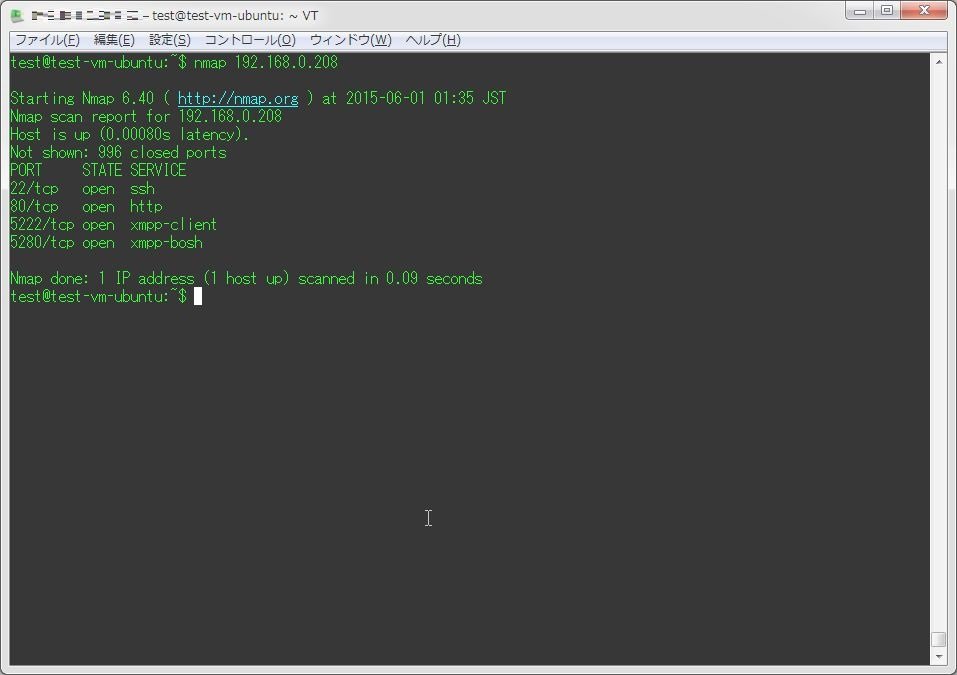

nmapコマンドは、基本的に以下のように実行する事で、対象ホストのポートスキャンを行う。

nmap 対象ホスト(ホスト名orIPアドレス)

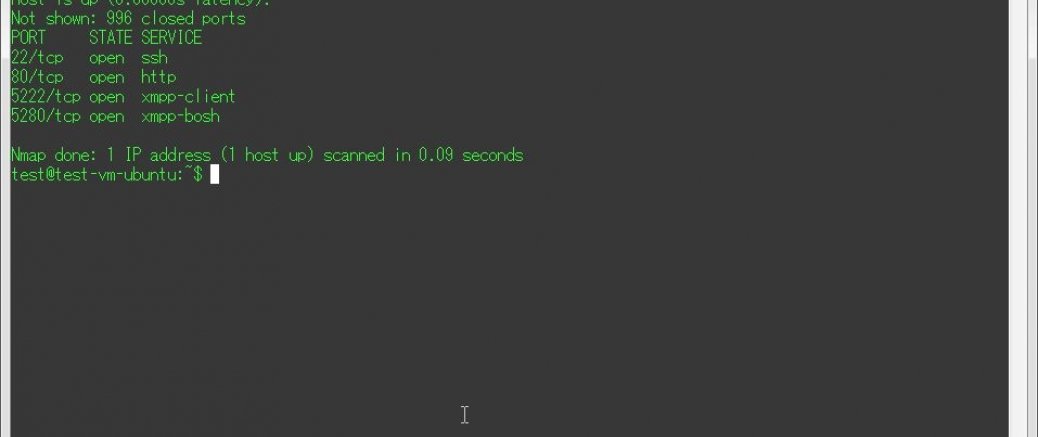

test@test-vm-ubuntu:~$ nmap 192.168.0.208

Starting Nmap 6.40 ( http://nmap.org ) at 2015-06-01 01:35 JST

Nmap scan r...

サーバの構築などの仕事をしていると、自分があまり知らない環境で仕事をすることもある。

そんな時に、よくわからない踏み台経由で作業を行ったりすることもあり、どのIPアドレスにどのマシンが紐付いているのかを調べるところから始めることも多い。

そんな時に、少なくともネットワーク越しにOSの種類及びコンピュータ名を取得する方法についてをまとめてみることにした。

1.Ping

ネットワーク越しにざっくりとしたOSの種類を調べるならば、Pingを利用するとよいだろう。

以前こちらでも記述したが、Pingに応答するメッセージのTTL値は、各OSの種類によって異なっている。

大まか...