先日、RundeckでVulsをインストールしているリモートサーバからvulsを実行するジョブを作成したところ、scan開始時点で処理が止まってしまいそのまま10分以上たっても何も進まないことがあった。

Rundeckではリモートサーバに対して、sshコマンドから以下のように処理をしているようだ。

ssh user@server 'コマンド'で、コンソールから同じようにコマンドを実行したのだが、やはり以下のような出力で処理が止まってしまった。

先日、RundeckでVulsをインストールしているリモートサーバからvulsを実行するジョブを作成したところ、scan開始時点で処理が止まってしまいそのまま10分以上たっても何も進まないことがあった。

Rundeckではリモートサーバに対して、sshコマンドから以下のように処理をしているようだ。

ssh user@server 'コマンド'で、コンソールから同じようにコマンドを実行したのだが、やはり以下のような出力で処理が止まってしまった。

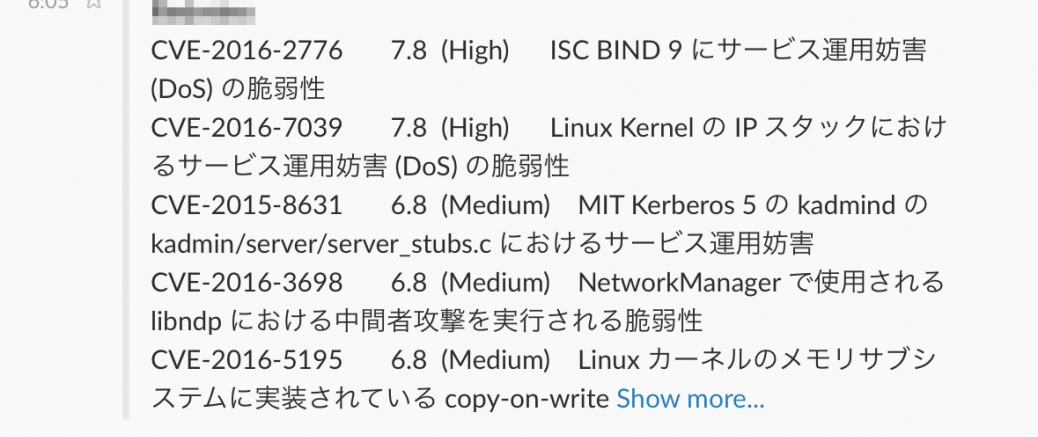

脆弱性検知にVulsを使っているのだが、現時点ではまだ差分検知の機能が実装されておらず、cronなどでまわして新しい脆弱性が見つかったらその脆弱性だけをSlackにポストさせるようにするにはVuls単体だとまだできない状態。 そろそろ実装されると思っているのだが、その間の繋ぎとしてPythonでスクリプトを書いてやることにした。

間に合わせなのであまり綺麗には書いてない状態。

vuls_run.py#!/usr/bin/env python # -*- coding: utf-8 -*- from os.path import join, relpath import os...

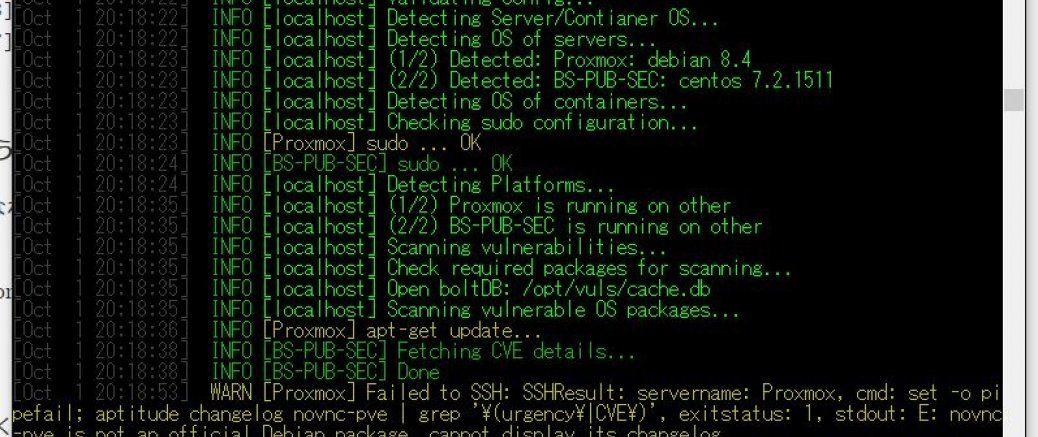

個人的に仮想基盤のソフトでDebianベースのProxmox VEと言うものを使っているのだが、Vulsでこれの脆弱性について検出できるかどうかやってみる事にする。

基本はDebianベースだからいけると思うのだけど…ちょっと微妙な結果になった。

まず、Proxmox側にssh接続してvulsユーザの作成をする。

useradd vuls -b /opt -s /bin/bash

mkdir /opt/vuls

chown vuls. /opt/vuls

passwd vuls次に、Vulsサーバからssh接続する際の鍵ファイルを登録、コン...

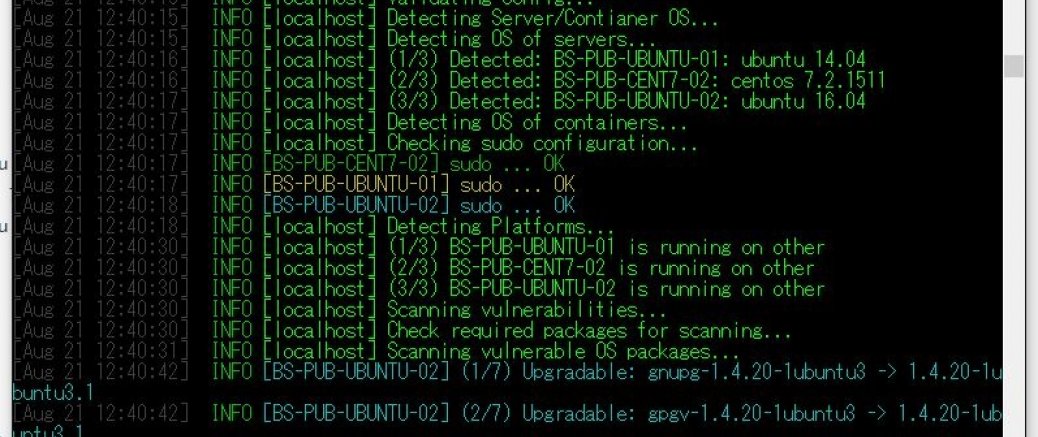

会社の先輩(というかリーダー)から、sshなどでリモートのLinuxにアクセスし、CVEの脆弱性確認して検知したら自動的にSlackなどで通知してくれるツール「Vuls」というものがあると教えてもらったので、会社の環境に導入する前に自宅環境に入れてみることにした。

Vulsは日本人が作成したツールらしいので、日本語の情報もたんまりとあるのが素晴らしい。

詳細な情報については、以下の記事を見るとわかるだろう。